123 views

owned this note

# IAM (Identity Access Management)

Infos : c'est pas à l'exam, c'est juste de la culture générale

Vidéos :

[https://drive.google.com/drive/folders/1IH6PXMHVE4-yaE1PnM8QajiP_aF8VC7G](https://drive.google.com/drive/folders/1IH6PXMHVE4-yaE1PnM8QajiP_aF8VC7G)

## Introduction

- Comment on simplifie les différents comptes utilisés ? (par exemple quand il y a pleins de comptes différents sur différentes plateformes)

- Comment enlever les droits aux employés qui quittent l'entreprise ?

- Comment on prévient des situations risquées ?

- Comment faciliter les transactions avec les partenaires ? (Comment s'assurer que différent comptes appartiennent à la même personne physique ?)

3 points clé de l'IAM :

- Identification,

- Définir qui a accès à quoi

- Le mettre en application (et s'assurer que ça a été fait)

$\Rightarrow$ Donner les droits d'accès aux bonnes personnes et au bon moment

## Identity Management

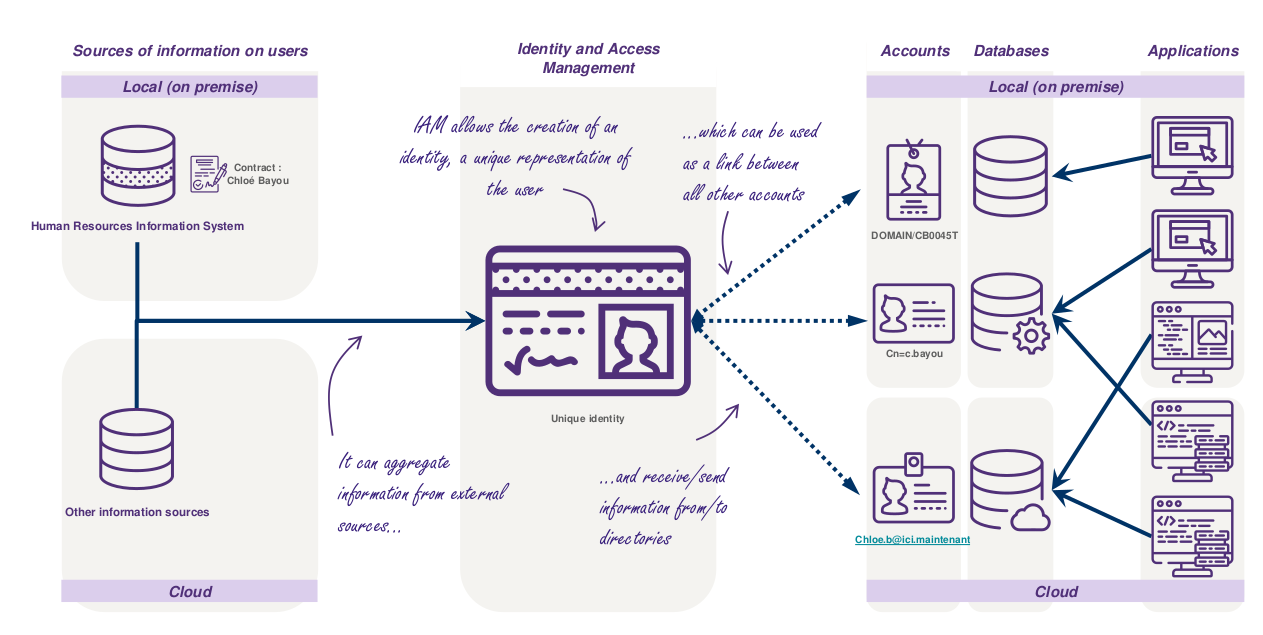

La gestion d'identité doit faire en sorte qu'on est une identité unique. On doit faire la correspondance entre l'identité et tout les différents comptes qu'on peut avoir. Faire un outil qui alimente un système pour créer une identité unique et qui fait le lien avec toutes les identités des comptes pour les RHs par exemple.

Digital identity :

- Plusieurs identités possbiles (Employé, client, contractor,...)

- Lifecycle (Arrivée, changement de droit, nouvelles applications, départ)

- Attributs (Certificats, mots de passe, téléphone, @ mail, ...)

## Access Management

Access Managemnt = gestion des droits d'un utilisateur

Exemples de modèles :

- DAC : droit sur une liste d'utilisateur

- RBAC : accès sur les utilisateurs selon leur role

- ABAC : accès par rapport à une combinaison d'attribut

DAC : on voit que plusieurs personnes ont à peu près les mêmes droits, donc plus cohérent de créer un groupe et d'ajouter des gens à ce groupe pour qu'ils aient les droits associés -> RBAC

Nécessite une chaîne de validation, une raison légitime pour avoir accès à de nouveaux droits.

**Validation** hierarchique (par les mangers) et business (Gens responsables)

**Provisioning :** action de vraiment donner ces droits

**Reconciliation :** validation comme quoi le droit à bien été appliqué

On doit verifier que les droits appliquées sont vraiment utiles, par exemple, en demandant aux utilisateurs de valider tous les ans qu'ils ont bien besoin du droit, sinon on le supprime

**Types de comptes :**

- comptes personnels

- comptes de services

- compte générique

## Identity Analytics and Intelligence

**Opérations de contrôle :** feedback pour savoir si notre IAM est pétée ou si elle est bien

Il faut être compliant avec les lois et les politiques de l'entreprise, contrôle que les droits sont correctement utilisés par les utilisateurs et revoir périodiquement les droits des utilisateurs. Il faut aussi savoir faire l'ajout de droits temporaires.

*Comment on s'assure qu'on a pas de problèmes?*

Les bases de données uniques envoient leur données vers l'analytics. On analyse ce qu'on recoit.

Slide avec des exemples de contrôles utiles à faire

Segregation of Duty (SoD) : Les rôles peuvent pas se donner des rôles à eux-mêmes / des rôles aux autre (ne doivent pas être controlé par un seul rôle)

Outils de gestion d'identité pour les employés :

Savyint, PingIdentity, Okta, Microsoft 💩, ClearSkye, ...

## Access Control :

(Là ça va devenir mieux normalement)

- Identification : on dit qu'on est Jean Dupond

- Authentification : processus qui valide l'identité d'une entité $\rightarrow$ on est bien Jean Dupont

- Authorization : on valide que l'identité authentifiée est autorisée à accéder à ce service $\rightarrow$ Jean Dupont a un billet de concert

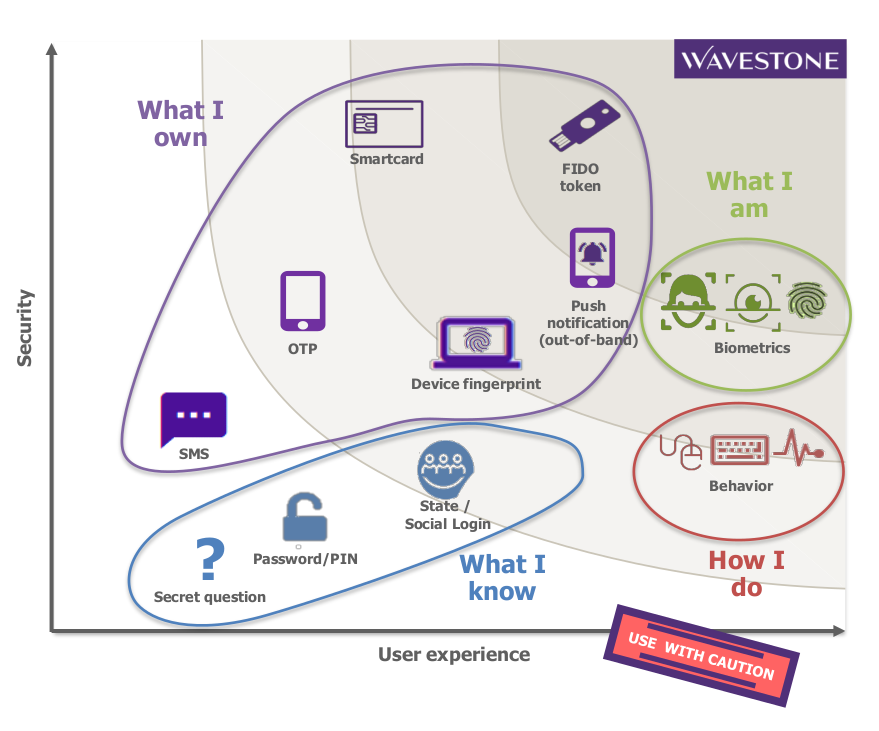

**Types d'authentification :**

- Ce que je sais : mot de passe, ...

- Ce que je détiens : clé usb, téléphone, badge

- Ce que je suis : empreinte digital, iris, ...

*Authentification multi-facteur :* combine au moins deux types de facteurs

*Forte authentification :* au moins une des deux n'est pas réutilisable

Comportement : on peut identifier qui on est avec le comportement (comment on bouge la souris, comment on tappe, ...). Si c'est pas comme d'habitude on doit se réauthentifier (c'est pour éviter les chocoblast)

SSO (Single Sign-On) et fédération d'identité : Truc le plus important du cours, *le reste est peut-être inutile*

**SSO :** on s'authentifie une fois et tant qu'on accède pas à des choses critiques on a pas besoin de s'authentifier à nouveau (exemple : le CAS de l'INSA -> si t'es connecté sur ton mail t'as pas besoin de d'authentifier sur Moodle après) (n applications mais mot de passe entré une seule fois)

$\rightarrow$ Relation de confiance entre l'Identity provider et les serveurs

*Exemple :* On a une pièce d'identité fourni par l'état français, et le postier fait confiance à l'état français donc il nous fait confiance

ici administration = identity provider; postier = service provider; carte d'identité = certificat/mdp; lettre = token

**Passwordless :** améliore l'expérience du client

Fake passwordless : Empreinte digitale, reconnaissance faciale, state login, longer session (par exemple amazon qui demande le mot de passe que quand on effectue l'achat)

True passwordless : Utilisation d'un token/code, notification d'appli, FIDO, ...

Vendeurs d'access control : Keycloak(Open Source), google et microsoft authentificator

## PKI et TRUST

Extraire des données du TPM doit être très complexe

Utilisé notamment pour stocker les certificats

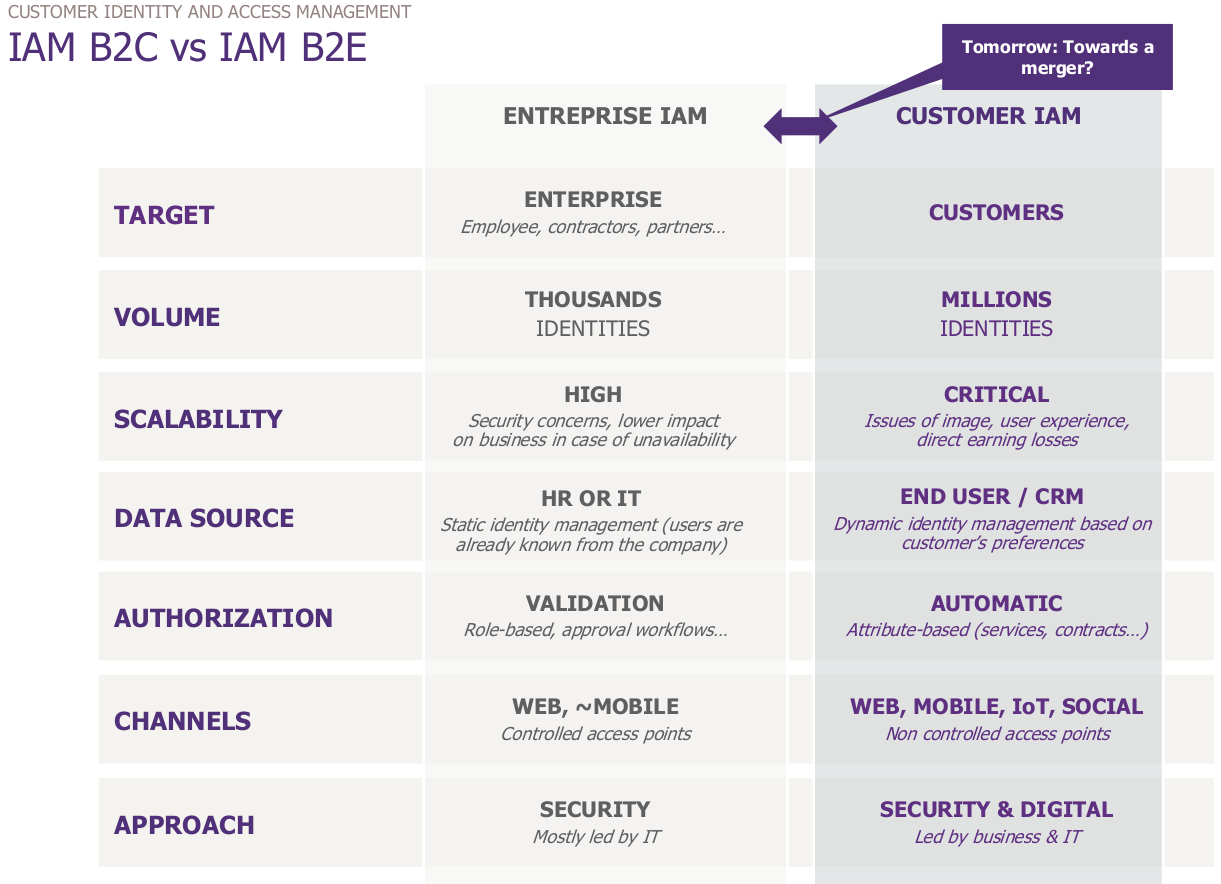

## Customer IAM

On peut traquer chaque personne avec son compte pour savoir ce qu'elle fait sur chacun de ses appareils

On appuie sur un bouton s'authentifier maintenant et tout se fait pour nous tout seul

Regarder des vidéos sur : OIDC, Oauth2.0, SAML (on va le croiser en boîte donc c'est coold e connaitre)