164 views

owned this note

# DGAC

:::warning

Il faut pas tout prendre au pied de la lettre dans ce que le prof dit et ne pas faire les mêmes à l'exam

:::

## Présentation

**AMO(A)**: Assistance à Maitrise d'Ouvrage

- conseil, accompagnement, expertise technique

- pilotage, gestion de projet

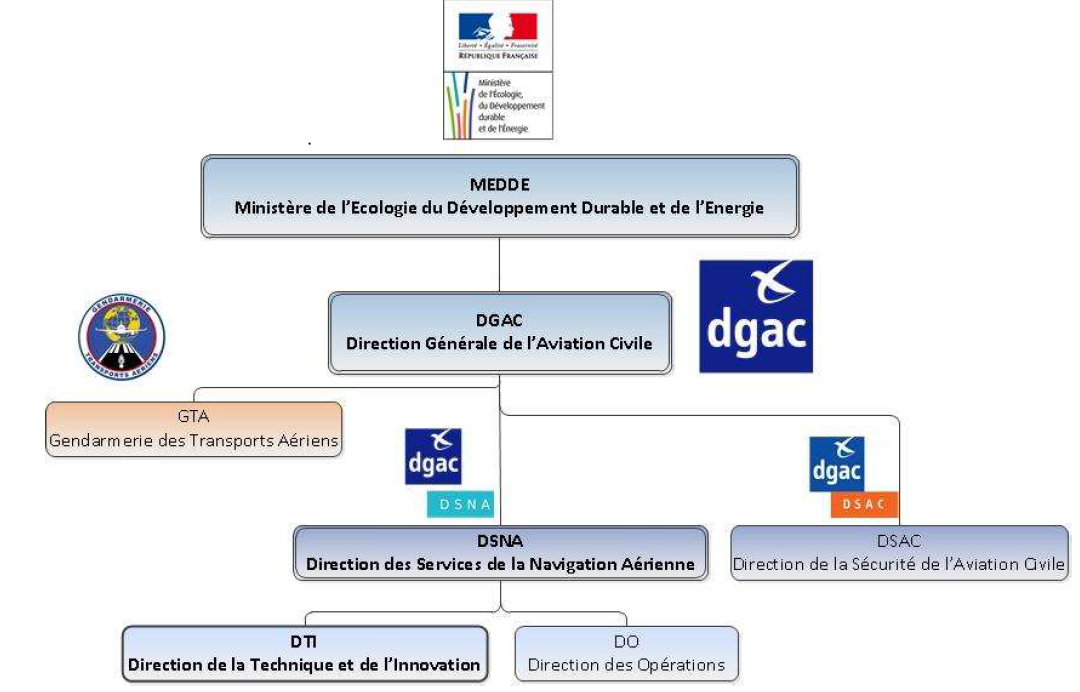

### Organigramme de L'aviation Civile

(Pas à apprendre par coeur)

### DSNA (Direction des Services de la Navigation Aerienne)

$\rightarrow$ Fournit les services permettant le bon déroulement de l'activité de contrôle aérien

Echanges avec

* l'armée

* météo France (pour pas se prendre de cumulonimbus)

* des pays étrangers

* des territoires français d'outremer

* compagnies aériennes

* aéroports

### DTI (Direction de la technique et de l'innovation)

Intégrateur $\rightarrow$ définir, faire réaliser et installer les systèmes techniques utiles au contrôle aérien

Radar primaire : celui qu'on connait le plus (utilisé surtout par l'armée), on envoit une onde et on analyse ce qu'on reçoit

Radar secondaire (utilisé pour l'aviation civile): le "radar" interroge l'avion dont le transpondeur renvoit la position.

Radar (contrôle) civil : les controleurs se partagent l'espace

Radar (contrôle) militaire : les controleurs suivent 2-3 avions du début à la fin de la mission

## Contexte / Enjeux

Passage d'un monde fermé à un monde plus ouvert

- Infos sur le trafic aérien accessibles à tout le monde

- Sur internet on peut savoir à peu près tout ce qu'on veut sur un vol/état de l'aéroport

- Dans l'avion: échange de données entre l'avion et l'aviation civile -> vecteur potentiel d'attaque

::: info

Là y'a toute une partie que pas grand monde a suivi (en tt cas personne a pris de notes)

:::

## Aspects réglementaires:

LPM Loi de Programmation militaire

ESARR European Safety Regulatory Requirements

PSSI Politique de Sécurité des Systèmes d'Informations

ANSSI: super cool pour conseils aux OIV, entreprises, **qualifié standard** (je sais pas si c'est important mais il a demandé si c'était clair)

## Architecture réseau

Principes de bases:

- Trouver le bon compromis

- capacité de réaction rapide -> besoin simplicité

- besoin fonctionnalités et ergonomie

- sécurité - KISS - garder simple d'utilisation

#### Architecture sécurisée:

- Manière de structurer le SI pour l'adapter à l'entreprise et au besoin métier

- Cloisonnement et interconnection:

- segmentatioon

- réseaux à plat

- Analogie chateaux, bastions, Vauban etc

--> problématiques: débits, technologies, disponibilité

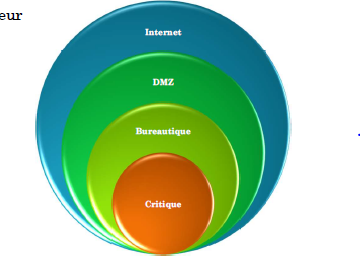

#### Sécurité périmétrique

Moins critique à l'extérieur $\rightarrow$ plus critique au centre

* Chaque niveau de protection est délimité par un élément filtrant

* Si le périmètre est cassé à un endroit, tout est corrompu

* Niveau de sécurité déterminé par le maillon le plus faible

Cloisonnement grâce à un firewall en réseau

#### Sécurité physique

On ne contrôle pas un équipement si on en a pas le contrôle physique

$\rightarrow$ Il est toujours possible de reprendre le contrôle d'un équipement (reset usine)

$\rightarrow$ Favoriser la double authentification

Un bout de papier pour caler peut être très efficace...

Bien penser à comment le système installé peut être contré, et si il ne va pas être trop compliqué pour ne pas encourager l'utilisateur à le contourner

---

## Cas d'application

- Globalement on fait toujours de la segmentation réseau

- Limiter exposition du serveur

- Autoriser que ce qui doit être autorisé, même vis-à-vis du partenaire

- Filtrage firewall

- NAT

### Matrice de flux

Il a dit un truc important là

tldr; ne pas refaire littéralement son schéma au partiel

Pare-feu:

- ne pas centraliser toutes ses règles, fonctions sur un seul pare-feu

- les pare-feux physiques = meilleures performances ASIC (Application Specific Integrated Circuit) -> en gros le hardware a un intérêt en termes de performances

- Capacité de débit de filtrage limité ("cauchemar")

Proxy (plutôt reverse proxy):

- Réaliser un filtrage de niveau applicatif avec une machine dédiée dans un bastion - ex: n'autoriser que les requêtes bien formées

- Inspecte/filtre la donnée

- Réalise une rupture dans la connexion -> une connexion du client vers le proxy et une autre du proxy vers le serveur (important pour péter certaines attaques)

- WAF (web application firewall)

- REGEX

Un bastion est moins propre que la DMZ. On permet au flux du bastion d'atteindre la DMZ une fois le flux nettoyé.

Réplication:

- Empecher la compromission des plans de vols utilisés pour le controle

- En gros, c'est une serveur avec une surface d'attaque minime qui ne laisse pas passer les flux de la DMZ vers lui, mais uniquement de lui vers la DMZ. Donc en gros si il demande pas la donnée personne peut le contacter.

Ah le prof est en train de craquer sous le poids de "wtf ça a pas de sens"

## Disponibilité:

- Vive la disponibilité

- Taux de service = 99.99% = 1h par an -> remplacement matériel

- 99.999 = 5 mins par an -> remplacement à chaud

- virtualisation

- Doubler chacun des équipements -> tout redonder

:warning: Eviter les SPoF = Single Point of failure -> mettre de la redondance partout même dans les cables

#### Haute disponibilité (HD)/ High availability (HA):

- Modes:

- Actif/passif = une seule machine transfère de la donnée à chaque instant

- Actif/Actif = loadbalancing

- possible d'avoir + de 2 machines

Un couple HA a une seule @IP et une @MAC virtuelle

Comment ça se passe ?

- Mode Actif/Passif=lors de la panne de l'un l'autre passe en actif et inversement

- Split Brain: si deux unités actives sur le réseau, en cas de panne de l'un on a deux IP et MAC... Solution=mettre des cables de plusieurs couleurs (oui oui c'est ce qu'il y a marqué)

#### Double Raccordement:

Aggrégation de liens. On switch que si besoin

### DOS

- virtualisation

- DNS balancing vers plusieurs FAI

- équipements anti-ddos: limiter le nombre de connexions par ip, le nombre de connexions semis-ouvertes

- Duplication de l'architecture sur un autre site

- On sort le chéquier

### Détection des intrusions

- IDS EDR XDR SIEM SOC MDR NDR IPS SOAR toute la panoplie

- Aller petit rappel pour le fun parce qu'on en a jamais assez

- SIEM=analyse pleins de données pour détecter les comportements malveillants et réagir rapidement

- SOAR=automatisation de l'analyse et/ou la réponse

- Supervision: connaitre l'état de ses système en temps réel

- SOC wouhou pyramid of pain

### Durcissement

les slides se sont fermées toutes seules dommaaaaage

# Conclusion

Avant l'attaque: on prépare l'archi, approche logique blablabla - isolation, banissmeent, plan de reprise d'activité, disaster recovery plan

Pendant l'attaque: on pleure + détection intrusion, limitation des impacts

Après l'attaque: retrouver l'attaquant et reprendre le cours de la vie

##### CONSEILS

Voir le mal partout

La paranoia est saine

Vive l'équilibre sécu/fonctionnalité/facilité d'utilisation

La sécurité n'est pas une fin en soi

et c'est pas fini!

les gens sont trop cons