# cas Airbus

Etat de la menace :

- physique

- cyber

## Menaces physiques

- Interférences electromagnétiques $\rightarrow$ brouillage (fréquence)

- Cas de sabotage, pas facilement saboter les éléments de l'avion à l'aéroport (l'avion est souvent au sol)

- Contre-terrorisme: faciliter le travail des autorités dans le cas de prise d'otages etc.

- Danger de l'éclairage du cockpit avec un laser (vert) depuis le sol $\rightarrow$ éblouissement du pilote

- Renforcement de la porte du cockpit (blindée quoi, ne pas aller aux toilettes) $\rightarrow$ La FAA demande d'avoir un moyen pour le pilote de sortir sans mettre en danger le cockpit (par ex deux portes)

- le cockpit est une zone de confiance protégée par la "cokckpit door" sauf quand c'est le pilote qui crash l'avion ([Germanwings](https://fr.wikipedia.org/wiki/Crash_de_l%27A320_de_Germanwings))

## Menaces Cyber

- 12000 A320 (années 80) qui roule (volent ?) actuellement

- Un avion ça communique (protocole ACARS: VHF et HF)

On rajoute tout le fun (Wifi, vidéos, films ...)

Utilisation de EFB : Electronic Flight Bag par le pilote pour avoir tous les informations aéronautiques (météo, informations compagnie aérienne, manuel de l'avion)

Communication Wifi ou 4G avec le sol

ATC (Controle) et communication avec la compagnie aérienne

- A350 $\rightarrow$ plus de 1000 applications, des dizaines d'OS différents, ports USB... Mais aucun admin sécurité

- Airbus considère que le pilote **ne doit pas** être administrateur sécurité : il n'est pas informé des attaques, juste des défaillances des systèmes.

Cas **Hugo Teso** $\rightarrow$ Il a créé une application pour accéder et modifier les données de la zone cockpit (comme le plan de vol, l'altitude, ...) d'un **simulateur de vol** bien qu'il ait oublié de préciser ce point lors de sa présentation (en réalité son attaque ne marche que sur les simulateurs car c'est une faille sur le logiciel de simulation).

De ce fait, les avioneurs ont désormais regarder la sécurité sur les communications ACARS

### Niveaux de safety :

* NSE (No Safety effect) $\rightarrow$ C'est pas grave si ça ne fonctionne plus

* MIN $\rightarrow$ Impact mineur

* Majeur $\rightarrow$ Le pilote a pas l'habitude de voir ça

* HAZ (Hazardous) $\rightarrow$ Potentiellement des blessés

* CAT (Catastrophic) $\rightarrow$ Effets mortels

Cas **Chris Roberts** : dans un vol avec le wifi à bord, il s'est branché sur la prise de contrôle de la zone IFE et il a envoyé un tweet en demandant s'il quelqu'un voulait qu'il fasse tomber les masques ou qu'il coupe les moteurs (mais en réalité, il n'aurait pas vraiment pu). Ethique du gars assez douteuse, les autorités américaines auraient sabordé son entreprise de conseil aéronautique.

IFE = In-Flight Entertainment (Films, jeux, connexions externes)

- Globalement, il y a des gens qui prétendent pouvoir faire des choses alors qu'en réalité ce n'est pas vrai et ça rend la sécurisation plus compliqué

- Attaque où des gars allument les lumières et l'appel à l'hotesse d'un autre siège $\rightarrow$ pb ça mobilise une hotesse

La presse grossit les titres, et Airbus doit travailler ensuite sur son image de marque.

### Règlementation

Airbus fait certifier ses avions par l'EASA (European Aviation Safety Agency) pour qu'ils aient le droit de voler en Europe et par la FAA (par équivalence) pour les US.

- 2021 $\rightarrow$ chaque nouveau système conçu doit prouver qu'il est résistant niveau cyber

- Parfois il y a des réglementations contradictoires. Par exemple un pays qui imposent d'avoir des caméras à bord (Russie) et un autre qui l'interdit (FAA: US)

- Protection de la vie privée : interdiction d'utiliser des capteurs sur le siège pour savoir si le passager s'est levé ou pas par exemple ($\rightarrow$ donne des infos sur le poids du passager)

Obligations :

- DOA (Design Organization Approval) : Identifier type d'attaques et profils d'attaquants (sauf étatique pcq c'est une déclaration de guerre)

- POA (Production Organization approval)

- TC Holder (Type Certificate Holder Maintaint Security Level)

L'ingénieur en chef à la responsabilité pénale en cas de problèmes (alors généralement le PDG dans un contexte hors DOA).

## Analyse de risque

Pas de Ebios rm

Méthodologie basée sur 5 types d'impacts et 5 niveaux de potentialité (Very likely $\rightarrow$ Extremely unlikely)

Risk=f(Likelihood, Impact)

Définition du contexte et des éléments de confiance :

- **Dignes de confiance** : pilote, cabine crew, gens de la maintenance

- **Malveillant** : par défintion les passagers

- **Pas malveillant** : communication avec ATC (Air Traffic Control)

- **Pas intentionnellement malveillant** : les équipements connectés à l'avion

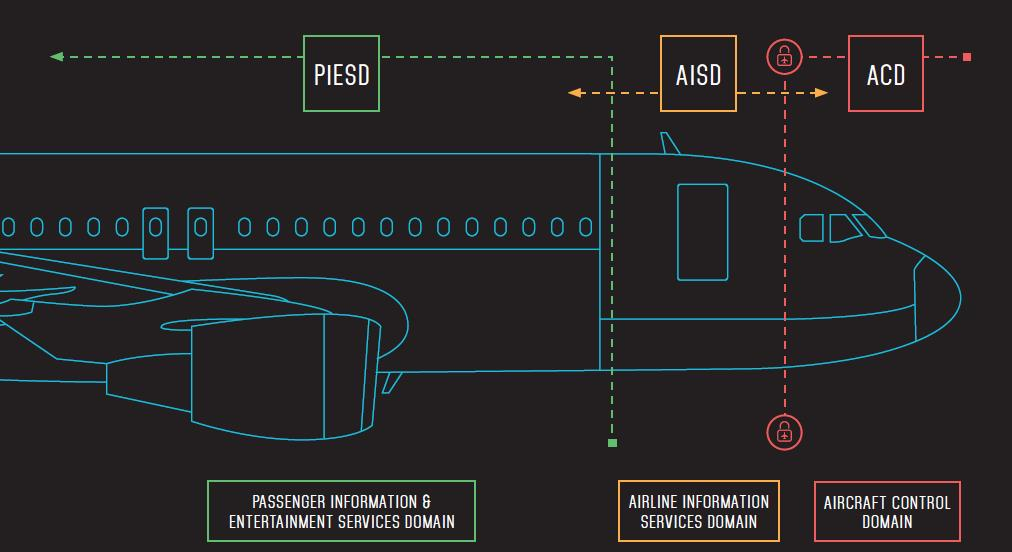

*Cabine* : zone publique (voir le schéma ci-dessous !!!)

*Baie avionique* : zone privée

100% secure n'existe pas (Seulement le risque extrèmement faible)

## Processus de développement

:::success

avionics = aviation electronics

:::

### Génération A320 et A330

* Type Certificate A320 ~1982

* Boîtiers (LRU) indépendants,

* Bus Arinc 429 :

* Unidirectionnelle, point to multi-point

* 32 bit at a time ( 8 bit, 19 data)

* 1 valeur/label (speed, altitude etc.)

* Vitesse lente

### Génération A380 et A350

* A380 certifié 2005

* AFDX (ethernet déterministe) permettant de créer des virtuals links ressemblant aux lien A429:

* unidirectionnel, point à multi-point.

* Pr une com bidirectionnelle : besoin de 2 VL

* Avionique modulaire IMA Arinc 653

* **Certification incrémentale**

### Considérations de sécurité

#### Méthodes anciennes

* Sécurité par l'obscurité : mauvaise pratique (leak + attaque par l'intérieur)

* Reverse Engineering

#### Mesures de sécurité pour les avions (tableau)

* Sécurisation réseau : isolation des systèmes, firewall, "diode", DMZ, VPN chiffrement

* redondance

* Contrôle d'accès (si le pilote est dans le cockpit, il ne s'authentifie pas), authentification des infos

* IDS/~~IPS~~ : détecte, lève des alertes ~~et réagit~~ (IPS) $\rightarrow$ en général, pas d'IPS dans l'avionique car trop risqué

* Anti-virus

#### Security Assurance Requirements (SAR)

Pour tous les niveaux/activités (de SAL 0 à SAL 3), ils définissent les requis de sécu.

#### Éléments de sécurité

* **Firewall** : il faut maintenir une base de règle cohérente, pas de sécurité sur le trafic autorisé

* **Firewall applicatif** : meilleurs, mais nécessite un développement par application.

* **VPN** : on simule un canal sécurisé dans un rzo non sécurisé, nécessite d'avoir une entière confiance en la personne en face

##### FLS Field Loadable Software

Ils sont signés, utilisation de certificats.

Intervention physique pour la mise à jour des logiciels (il est prévu de rendre ça possible à distance, mais pas pour les critiques)

### Principes de la sécurité avionique

(En vrac, on décroche)

* Une attaque n'est "intéressante" que si elle a un "impact".

* Attention à la sécurité des modes dégradés et de secours.

* Mesures techniques: de la responsabilité de l'avionneur, difficultés de mises à jour, coût pour l'avionneur.

* Mesures organisationnelles: transfert de la responsabilité à l'opérateur.

* Les systèmes doivent être conçus pour une durée de vie de 25 à 50 ans.

### Gestion des vulnérabilités

* Effectuer le suivi des CVE en fonction de la liste des COTS.

* Dans le cas des avions il faut également prévoir l'obsolescence des systèmes ⇒ les vulnérabilités ne sauront plus publiées.

* Décision: Correct now (pas encore arrivé), Correct in next version, Mitigate ou Accept

---

Note concernant les 3 domaines de sécurité de l'avion: Cockpit, cabin, IFE.

Attention ce que le gars d'Airbus appelle la zone cabine correspond généralement à la zone AISD → voire mélange les zones PIESD et AISD.