186 views

owned this note

# Sécurisation des communications satellitaires

*Benoit TRANIER (architecte sécurité dans le spatial)*

:information_source: _Les slides vont être envoyés à Vincent Nicomette._

Rappels sécu et crypto

:::info

Système Spatial :

Système en orbite autour de la terre/du sys solaire communiquant (pour l'instant du moins) avec le sol

:::

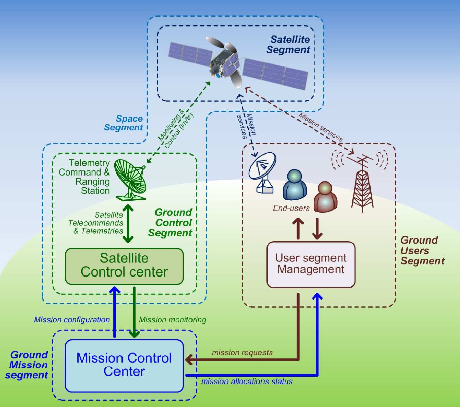

Schéma global du fonctionnement

Le _Satellite Control Center_ assure le maintien en orbite, les corrections de trajectoires et le MCO.

Plus on est loin de la Terre et plus on couvre une large partie de la planète, mais on a beaucoup plus de délai, donc on peut pas faire d'internet interactif.

Il suffit de 3 satellite GEO pour couvrir la terre (2×120ms de délai contre 2×10ms pour un LEO).

* LEO : Low Earth Orbit < 2000 km (puis zone interdite)

* MEO : Median Earth Orbit 8000–19000 km

* GEO : Géostationnaire 36000 km

* HEO : High Elliptic Orbits

Le satellite est composé de:

* Module de propultion

* Module de service (chauffe/refroidit l'électronique)

* Charge utile

Les 2 premiers modules constituent ce que l'on nomme la plateforme.

**Constellations de satellites** (communication) : Les satellites communiquent entre eux: ISL (Inter Satellite Link).

**Jargon suite**

* TM/TC : Télémesure et Télécommande: contrôle du satellite

* TMi : Télémesure Image (lien de l'ordre du Gbps pour des images de l'ordre de 1Tb (1TB ?)

Projet :

Utiliser les constellations en orbite basse comme relais pour les constellations en orbites plus hautes. Cela améliorerait la précision des signaux gps par exemple

### Cycle de vie des satellites:

* Fabriqués sur Terre

* LEOP : Le lanceur lache le satellite qui arrive en position orbitale

* IOT : tests en orbite

* Hand Over : on le donne au client qui peut l'utiliser, le maintenir en orbite

* Les GEO sont désorbités vers une orbite cimetière plus haute, et les LEO sont désorbités vers la Terre pour qu'ils se désintègrent dans l'atmosphère (Quand même envoyé vers l'océan pacifique si jamais il se désintègre pas totalement)

Important de connaître la durée de vie d'un satellite : Il faut pouvoir s'assurer que le système envoyé va être robuste pour son temps de vie, car pas vraiment possible de le mettre à jour...

## Liens spatiaux

* TM/TC pour commander et monitorer les satellites (le plus important à protéger)

* Flux de télécommunication entre les utilisateurs sol et non démodulé (répéteur)

* En Orbite basse on embarque des OBP pour démoduler le signal, on route les ip...

* Flux de données missions (images, relevés altimétrei : missions scientifiques)

* Flux de mesure de distance (géostationnaires)

* Liens inter-satellites

Liens de communications sont sécurisés au sol, mais les données des liens TM/TC sont chiffrés au sol, déchiffrés par le satellite qui doit donc embarquer des fonctions de déchiffrement cryptographique

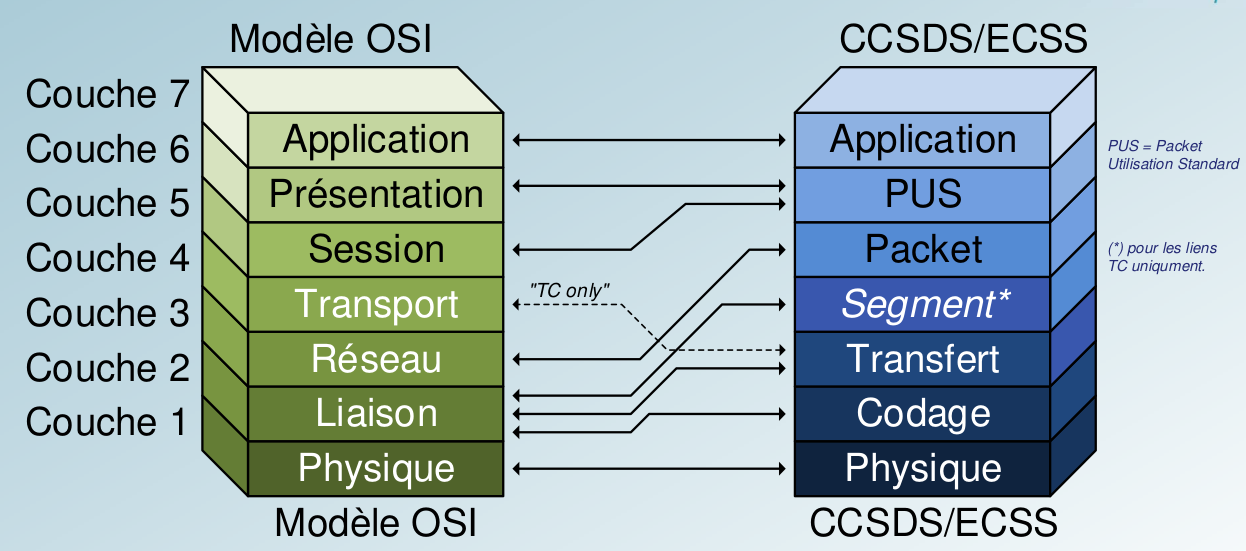

Les Protocoles de communication sont standardisés par CCSDS (The Consultative Comittee for Space Data Systems) ou ECSS (priorisé) (The European Cooperation for Space Standardization)

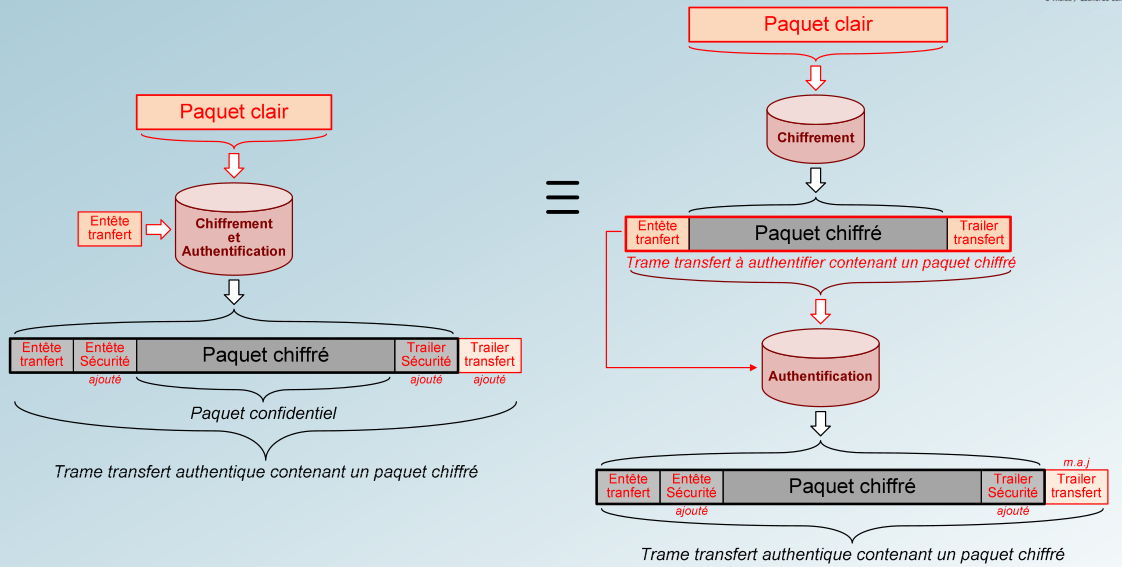

### SDLS

*Space Data Link Security :* standard pour la sécurisation par le CCSDS

* Confidentialité des données

* Authenticité sur la source

* intégrité des trames

* protection contre le rejeu

Transfert en clair de certaines partie des trames permet le routage avant de faire le déchiffrement

Pas d'établissement de connexion, le système de gestion de clés pour les satellites sera détaillé plus tard.

Vérification de l'intégrité de la donnée sur le canal de transmission avant de la déchiffrer et de vérifier son intégrité via le trailer sécurité

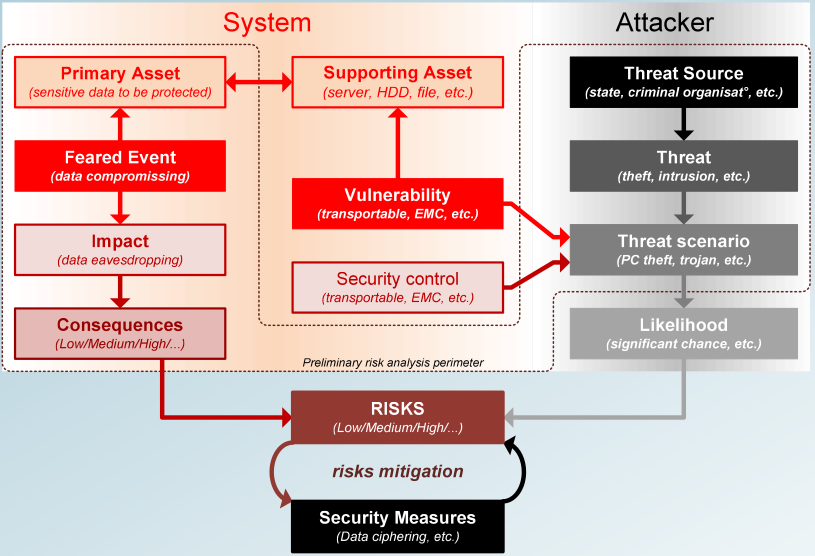

## Les Menaces vs l'analyse de risque

### Menaces sur le système

Objectifs :

* Récupération d'informations sensibles

* Prendre le contrôle du système (désorbitation)

* Nuire à l'image de marque de celui qui opère le système

* Randsomware en le rendant indisponible

* Détourner le système à son profit

Enviseagables, mais globalement nécessitent des moyens très importants (Etats)

$\rightarrow$ Besoin de protéger tout le système : le sol aussi bien que le satellite

### Menaces sur les liens

* Accès non autorisé : Se faire passer pour une autorité de contrôle et transmettre des télécommandes

* Ecoute passive des liaisons

* Rejeu (Renvoi de la commande pour le déplacement du satellite par exemple)

Analyse de risque : ne doit pas être concentré uniquement sur le satellite, mais sur le service rendu par le satellite (Exemple : certains satellites civils envoient leurs données en clair... Il suffirait de démoduler pour connaitre l'état du satellite)

Connaissant la position orbitale des satellites, il suffit de pointer dans sa direction pour récupérer ses informations, donc pas besoin de l'authentifier

Beaucoup de vecteurs d'attaques au sol plus faciles à atteindre que les satellites eux-mêmes.

**Brouillage**

Au sol : Besoin d'une antenne de 18m pour atteindre les satellites

En orbite : Seulement besoin d'une antenne de 4 ou 5m donc beaucoup plus de menaces venant d'un autre satellite

### Analyse de risque

### Objectifs de sécurité

Ordre d'importance : Authentification, intégrité (et confidentialité pour le militaire)

Deux types de service de sécurité :

* COMSEC pour les données (AES-GCM en 256, sauf la DGA qui a son propre algo)

* TRANSEC pour le canal de transmission (modulation qui varie au cours du temps)

- DSSS (Direct Sequence Spread Spectrum) : étalement de fréquence

- FHSS (Frequency Hoping Spread Spectrum) : saut de fréquence

Complexité : s'assurer d'être toujours synchronisé au sol et avec le satellite

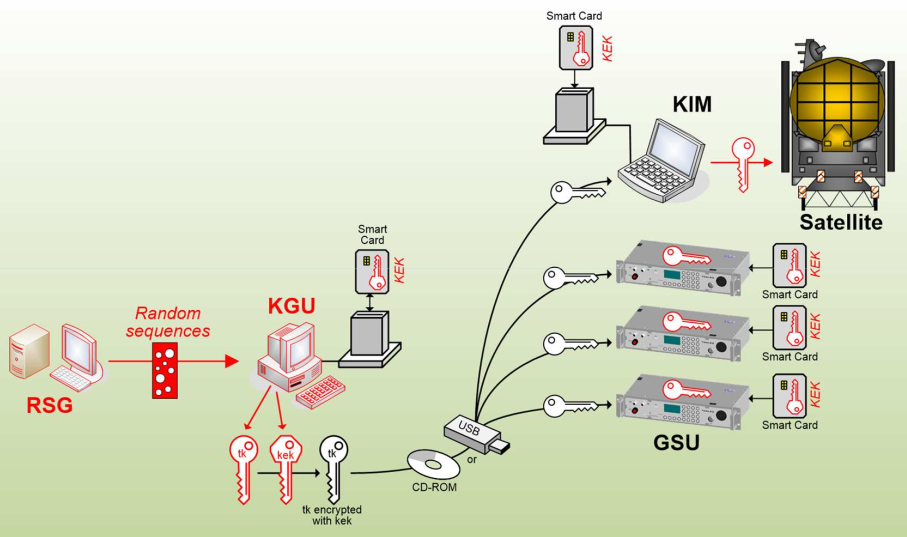

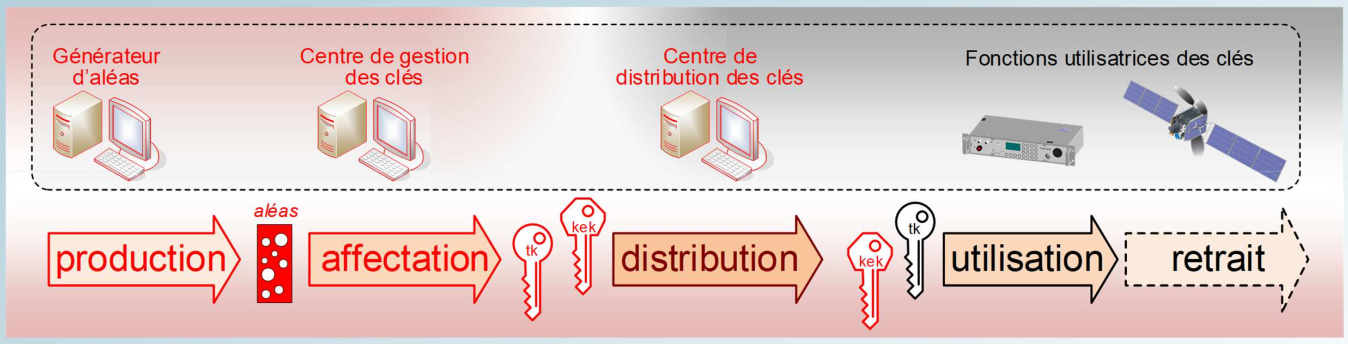

## Infrastructures de gestion de clés

### SKI : Infrastructures à clé secrètes

$\rightarrow$ Basées sur une chaîne de confiance (peu répandues)

$\rightarrow$ Type d'infrastructure devenant vite ingérable si on a une constellation avec plusieurs dizaines de satellites

Soit on génère les clés à l'avance mais on expose nos clés, soit on assure pas la PFS

Bilan : SKI c'est un peu nul...

### PKI : Infrastructures à clés publiques

Sans PFS : KEM (Key encapsulation Mechanism)

Avec PFS : KE (Key Establishment)

$\rightarrow$ Autorité de Confiance CA

Basé sur l'envoi d'une clé publique sur un canal authentifié

...Section pas totalement complétée...Décrochage

### Menace quantique

Ce qu'on a vu avec Deneuville, précisions sur les qbits mais on s'en fiche un peu sincèrement

## Conclusion

Systèmes en orbite pendant plus de 20 as donc anticiper l'émergence de nouvelles menaces, même si le patching des satellites à distance devient de plus en plus faisable